„Kaspersky Lab“ aptiko aukščiausio lygio kibernetinį šnipinėjimą

Aptikta nusikalstama grupuotė, kuri vykdė aukščiausio lygio kibernetinį šnipinėjimą. Jų operacijos pagal apimtį ir veiksmingumą viršija visas iki šiol žinomas kenkėjiškas atakas. Nuo jų nukentėjo dešimtys šalių, o daugiausia aukų užfiksuota Rusijoje ir Irane. Manoma, kad su grupuote yra susijusi JAV Nacionalinio saugumo agentūra (NSA).

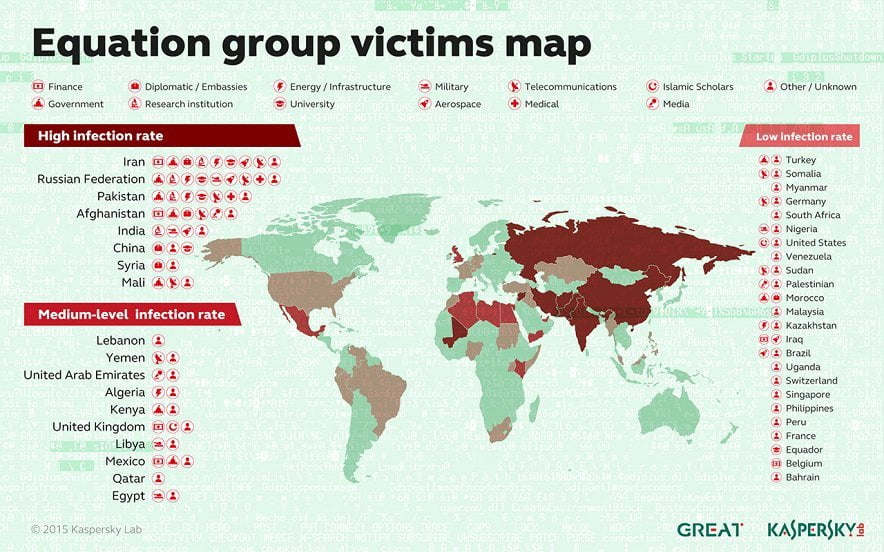

Kibernetinių įsilaužėlių grupė „Equation Group“ veikia jau beveik dvidešimt metų ir jos veiksmai turėjo įtakos tūkstančiams, o gal net dešimtims tūkstančių vartotojų daugiau nei 30 šalių. Labiausiai nukentėjusiais vadinami Iranas, Rusija, Pakistanas, Afganistanas, Kinija, Malis, Sirija, Jemenas ir Alžyras.

„Equation Group“ infrastruktūrą sudaro daugiau nei 300 domenų ir 100 kontrolės ir valdymo serverių, esančių skirtingose šalyse: JAV, Jungtinėje Karalystėje, Italijoje, Vokietijoje ir kitose. Konkrečios šalies, kuri yra atsakinga už šnipinėjimą kampaniją, „Kaspersky Lab” nemini, tačiau „Reuters“ patikslina, kad grupė yra glaudžiai susijusi su „Stuxnet“, kuri buvo sukurta NSA užsakymu tam, kad pultų branduolinės Irano programos objektus. Buvęs NSA darbuotojas „Reuters” tvirtino, kad išvados yra teisingos ir šnipinėjimo programinė įranga labai vertinama saugumo tarnybose, taip pat kaip ir „Stuxnet“. Kitas buvęs žvalgybos pareigūnas pranešė leidiniui, kad NSA kūrė šnipinėjimo programų paslėpimo kietuosiuose diskuose techniką, tačiau tvirtino, kad jis neturi jokio supratimo, kokiu tikslu tai buvo daroma.

„Equation Group“ arsenale turi daug kenkėjiškų programų, o kai kurios iš jų yra labai novatoriškos. Pavyzdžiui, „Kaspersky Lab” tvirtina, kad pirmą kartą savo praktikoje nustatė modulius, kurie leidžia perprogramuoti 12 pagrindinių gamintojų („WD“, „Seagate“, „Toshiba“ ir t.t.) kietųjų diskų operacines sistemas. Tokiu būdu nusikaltėliai siekia dviejų tikslų: pirma, kenkėjiška programa patekusi į kietojo disko OS, lieka ten amžinai – jos negalima nei nustatyti, nei atsikratyti, jos neįmanoma pašalinti net jei diskas bus suformatuotas. Antra, užpuolikas turi galimybę sukurti slaptą prieglobstį, kuriame galima saugiai surinkti visą reikiamą informaciją.

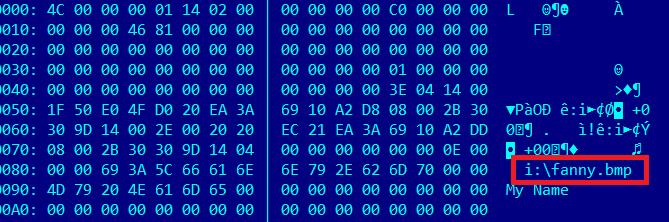

Be to, programišiai naudoja virusą-kirminą „Fanny“, kuri leidžia gauti duomenis iš kompiuterio, net jei jis yra išjungtas. Iš užkrėsto kompiuterio kirminas „apsigyvena” USB laikmenoje ir ten sukuria paslėptą sektorių, kuriame surenkama visą informaciją apie uždaro tinklo architektūrą. Patekęs į prijungtą prie interneto kompiuterį, kirminas visus duomenis iš USB perkelia į hakerių serverį. Užpuolikai taip pat galima pridėti norimas komandas į tą patį paslėptą sektorių, o vėliau, kirminas patekęs į kompiuterį šias komandas įvykdys.

Įsibrovėlių tikslai, skirtingai nei jų naudojamos priemonės, nesiskiria nuo kitų tokių išpuolių – vyriausybės ir diplomatinės struktūros, karinės agentūros, finansinės institucijos, telekomunikacijų bendrovės, kosmoso, energetikos, branduolinės, naftos, dujų, transporto sektorių bendrovės, įmonės užsiiminėjančios kriptografija ir nanotechnologijų plėtra, taip pat žiniasklaida, islamo aktyvistai ir mokslininkai. Šiuo metu perimta dvidešimties grupei priklausančių serverių kontrolė.