Įmonės kompiuterinių tinklų modernizavimas

Galime teigti, kad kompiuteris tapo neatsiejama mūsų kasdienybės dalimi, naudojami visose gyvenimo srityse. Kompiuteriai, sujungti į kompiuterinius tinklus atlieka svarbius informacijos perdavimo, dalijimosi, naudojimo procesus. Jau daug metų kompiuteriai yra naudojami įmonėse ar organizacijose darbui palengvinti. Didėjant kompiuterių kiekiui įmonėje yra naudinga įdiegti kompiuterinius tinklus.

Kompiuterinis tinklas – tai sudėtinga struktūra, sudaryta iš įvairiausių komponentų. Tokiam mechanizmui įgyvendinti reikalingi aukštos kvalifikacijos specialistai ir speciali įranga. Taip pat būtinas suvokimas, kaip kiekvienas įrenginys veikia vidiniame tinkle ir kaip patys tinklai sąveikauja vienas su kitu.

Prieš diegiant tinklą, reikia atlikti ir didelį paruošiamąjį darbą: nustatyti, kokias funkcijas ar užduotis turės atlikti tinkas, suprojektuoti tinklo topologiją ir t.t. Tokia informacija leis išsirinkti tinklo realizavimo būdus, tinklo įrangą, apskaičiuoti kainą. Vienas svarbiausių kompiuterinio tinklo diegimo etapas – jo struktūros projektavimas. Tik gerai suprojektuotas ir apgalvotas tinklas ateityje leis išvengti didesnių problemų.

Tam, kad tinklas dirbtų be sutrikimų, būtina jį sumontuoti be klaidų. Todėl tinklą gali diegti tik aukštos kvalifikacijos specialistai, turintys kokybišką šiuolaikinę įrangą bei instrumentus.

Tinklo diegimą galima skirstyti į kelis pagrindinius etapus:

- Patalpų paruošimas tinklo diegimui

- Kabelinės infrostruktūros montavimas

- Aktyvios įrangos diegimas

- Programinės įrangos konfigūravimas

Visi šie žingsniai yra tarpusavyje susiję, todėl kiekvienam iš jų reikia skirti atitinkamą dėmesį!

Tam, kad kompiuterinis tinklas ilgą laiką dirbtų be sutrikimų, jį reikia nuolatos prižiūrėti. Net kokybiškai suprojektavus ir įdiegus tinklą, galimos tokios situacijos, kai prireiks kažką tobulinti arba atlikti kitokius pakeitimus. Egzistuoja daug įvairių kompiuterių tinklų topologijų ir jų modifikacijų. Yra dvi pagrindinės tinklų rūšys – vietiniai ir išoriniai. Vietiniai tinklai aptarnauja vartotojus vienos įmonės ar pastato ribose. Išorinis tinklas užtikrina ryšį su kitais tinklais ir informacijos šaltiniais visame pasaulyje. Šiame praktiniame darbe bus projektuojamas tinklas UAB „GroupSolutions“ įmonei.

1. Privalomųjų ir normatyvinių dokumentų, kurių pagrindu parengtas projektas sąrašas

Visi kompiuterių ir kito ryšio kabelių sistema privalo būti projektuojama ir instaliuojama pagal tam tikrus reikalavimus. Jie yra sudaryti pagal LR (Lietuvos Respublikos) priimtus standartus ir reikalavimus. Taigi projektuojant ir instaliuojant kompiuterių ir ryšio kabelių sistemą reikalingi dokumentai yra:

- Lietuvos Respublikos statybos įstatymas;

- Struktūrizuotų kabelinių sistemų projektavimas (indeksas EN50173);

- Informacinių technologijų įrangos potencialai ir įžeminimai (indeksas EN50310);

- Kabelinių sistemų instaliavimas, specifikacijos ir kokybės užtikrinimas (indeksas EN50174-1);

- Statinio projektavimas. Bendrieji įforminimo reikalavimai (indeksas LST1516);

- Kabelinių sistemų instaliavimo planavimas ir atlikimas patalpų viduje (indeksas EN50174-2);

- Instaliuotos kabelinės sistemos testavimas (indeksas EN50346);

- Apsaugos nuo žaibo elektromagnetinių impulsų (indeksas IEC-61312);

- Statinio projektavimas (indeksas STR1.05.06:2002);

2. Analitinė dalis

2.1 Užduoties analizė

Kursinio darbo tikslas yra išanalizuoti esamą X įmonės (mano atvejų UAB „GroupSolutions“) kompiuterinį tinklą, nurodyti jo trūkumus, išanalizuoti modernizavimo poreikius ir galimus sprendimo būdus, parengti kompiuterių tinklą modernizavimui.

Visą tai reikia parengti pagal gautą variantą, kurį apsprendžia studento eilės numeris (21). Projektuojamos įmonės tinklas susideda iš centrinio biuro, kuris dislokuotas ketvirtame pastate, trečiame aukšte. Įmonė neturi nutolusių padalinių, centriniame biure yra 32 darbo vietų. Įmonė neturi TDM PBX, todėl bus projektuojamas naujas telekomunikacinis tinklas.

2.2 Projekte naudotų pagrindinių informacijos šaltinių apžvalga

- Garla, V. Dubovskaja – Kompiuterinių tinklų projektavimas.

Knygoje buvo rasta konkreti informacija apie fizinio lygmens kompiuterių tinklo projektavimą, tinklo įrangos parinkimą, tinklo saugumo technologijos ir priemonės, be to remiantis šią knyga lengvai sudariau principinę schemą. Ši knyga buvo apskritai naudojama kiekviename, kursinio darbo rengimo žingsnyje.

- http://www.kilobaitas.lt/Sakotuvai/komutatoriai/Cisco/Cisco_SLM248GT_SF_200-48_48-Po/SLM248GT-EU/CatalogStoreDetail.aspx?CatID=PL_566&ID=364160

Tai www.kilobaitas.lt internetinės parduotuvės puslapis. Pasirinkau Cisco komutatorių, tinklapio pagalba aprašiau detalią informaciją apie produktą.

- http://www.cisco.com/c/en/us/products/collateral/routers/rv016-multi-wan-vpn-router/data_sheet_c78-501223.html

Tai Cisco gamintojo internetinis puslapis, iš čia radau informacijos apie savo pasirinkta Cisco maršrutizatorių.

2.3 Įmonės veiklos, organizacinės struktūros bei poreikių analizė

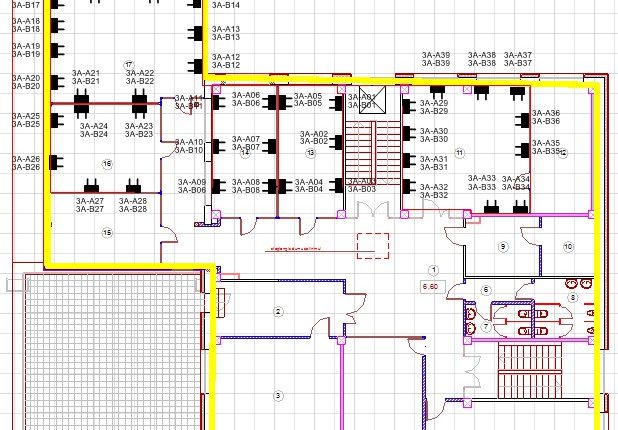

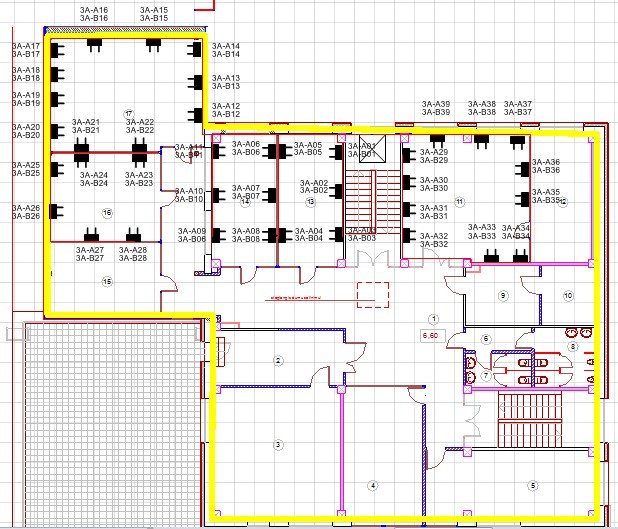

UAB „GroupSolutions“ verslą daro apdorodama informaciją, kaip jau minėjau – įmonė neturi nutolusių padalinių, turi tik centrinį biurą kuriame yra 32 darbo vietų. Biuras randasi ketvirtame pastate, trečiame aukšte. Darbo vietos išsidėsčiusios keturiose skirtingose patalpose, kurios yra viena šalia kitos (11, 13, 14, 16, 17 kabinetai).

Darbo vietų pasiskirstymas:

11 kabinetas – 9 darbo vietos;

13 kabinetas – 4 darbo vietos;

14 kabinetas – 5 darbo vietų;

16 kabinetas – 5 darbo vietos;

17 kabinetas – 9 darbo vietų.

Iš viso biure dirbs 32 žmonių, tačiau reikalingas darbo vietų rezervavimas, todėl tinklas pritaikytas 39 darbo vietoms.

2.4 Esamo kompiuterinio tinklo analizė: sandaros schema, naudojama įranga ir programos

UAB „GroupSolutions“ tai naujai kuriama įmonė, man nereikia modernizuoti tinklo, aš turiu nuspręsti kaip ir suprojektuoti tokį tinklą, kuris pilnai aprūpintų įmonę ir joje vykdomus duomenų srautus. Įmonėje bus projektuojamas naujas telekomunikacinis tinklas.

Įmonės darbuotojams interneto resursai reikalingi gauti prekybinę ir kitokią informaciją tam, kad ji būtų apdorojama. Tinkle bus naudojamas elektroninis paštas kuri leis bendrauti su užsakovais ir WEB tinklapis, iš kurio užsakovas galės išsirinkti prekę.

2.5 Tinklų technologijų apžvalga. Galimų sprendimų analizė, sprendimo pasirinkimas

Šiandien lokalaus tinklo projektavimui labai dažniau yra naudojama vytos poros kabeliai, jų kaina ganėtinai pigi palyginus su optika ir diegimas lengvas. Tokie kabeliai naudojama ir telekomunikaciniuose, ir kompiuteriniuose tinkluose. Tai pati paprasčiausia kabelių rūšis, ją sudaro 2 izoliuoti varo laidai, kurie yra tarpusavyje suvyti. Šių kabelių yra 7 pagrindinės kategorijos, skirtingos kategorijos kabeliai tarpusavyje susukti skirtingu žingsniu.

Apžvelgsiu pagrindines kategorijas, kurios dažniausiai naudojamos telekomunikaciniuose ir kompiuteriniuose tinkluose:

5 kategorijos kabelis

Tai kabelis kuris rekomenduojamas jei tinklas dirba 100 Mbps sparta. Tai UTP (Unshielded Twisted Pair) tipo kabelis, kuris atitinka EIA/TIA568 standartą. Šios kategorijos kabelis dažnai sutinkamas namų aplinkoje, kur naudojamos RJ-45 jungtys. Naudojamos Ethernet 100Base-T, 10Base-T, ATM tinkluose. Pralaidumas – 100 MHz.

5e kategorijos kabelis

Tai naujesnė ir modernesnė kabelio kategorija. Taip pat tai UTP tipo kabelis, kuris jungiasi į RJ-45 jungtis, tačiau ši kategorija, kitaip nei 5 kategorija, gali būti taikoma Gigabit Ethernet (1000Base-T) tinkluose. Ją sudaro 4 poros laidų, jos naudojamos visos duomenų perdavimui, suskaidant po lygiai kiekvienai porai. Kiekviena pora gali perduoti iki 300 Mbps sparta.

6 kategorijos kabelis

Tai kabelis kuris naudojamas Gigabit Ethernet tinkluose. Duomenų perdavimo sparta beveik dvigubai didesnė negu 5e kategorijos kabelio, pralaidumas siekia net 250 MHz, tačiau realus pralaidumas 200 MHz. Naudojama standartinė RJ-45 jungtis.

7 kategorijos kabelis

Tai sparčiausios kategorijos kabelis. Kiekvienas kabelis susideda iš 4 atskirų folija aptrauktų porų su apvalkalų apie jas, 7 kategorijos kabeliai gali būti tik STP. Pralaidumas yra 750 MHz.

3.1 pav. STP kabelis

Be STP kabelių egzistuoja kita kabelių rūšis, tai optiniai kabeliai. Jie naudojami didelius duomenų srautus perduoti dideliu greičiu. Duomenys perduodami moduliuotais šviesos bangų impulsais, kurie sklinda praktiškai nesilpnėdami specialaus stiklo gysla. Kadangi stiklinė kabelio gysla gali perdavinėti duomenis tik viena kryptimi, tai dvipusiam ryšiui sukurti kiekvienas kabelis sudarytas iš dviejų gyslų, izoliuotų viena nuo kitos skirtingo lūžio koeficiento stiklo danga ir sustiprintų kevlaro pluoštu. Iš išorės kabelis apvilktas plastiko danga. Kadangi prie tokio kabelio prisijungti reikalingi specialūs antgaliai, tai perduodamų duomenų saugumas labai didelis.

Optinio pluošto kabelis ir jo įranga yra brangi, todėl ją geriausia naudoti tada, kai tinklo kompiuteriai išdėstyti labai toli vienas nuo kito ir reikalinga didelė greitaveika. Šiame kabelyje labai mažas slopinimas ir signalą be žymių praradimų galima perduoti, iki 120 km atstumu. Signalas, kuris sklinda kabeliu, atsispindi nuo apvalkalo sienelių. Atsižvelgiant į lūžio rodiklio reikšmę bei šerdies plotį, kabeliai skaidomi į:

- vienamodį kabelį;

- daugiamodį kabelį su staiga kintančiu lūžio rodikliu;

- daugiamodį kabelį su švelniai kintančiu lūžio rodikliu.

Per daugiamodį kabelį su staiga kintančiu lūžio rodikliu (3.2 pav.) galima perduoti kelėta šimtų modų, kurios siunčiamos skirtingu kampu. Visos modos turi savo sklidimo trajektorijas ir skirtingą sklidimo greitį. Šio būdo trūkumas – didelė šviesos dispersija, todėl buvo pradėtas naudoti daugiamodis kabelis su švelniai kintančiu lūžio rodikliu, kurio pluoštas yra nevienodo tankio. Paveikslėlyje gerai matosi jog šviesos signalo keliai sutrumpėja dėka švelnaus lūžimo. Nors spinduliai, praeinantys toliau nuo šviesos diodo ašies, įveikia ilgesnius atstumus, tačiau dėl turi didesnį sklidimo greitį. Tai nutinka todėl, kad medžiagos tankis, nuo centro išorinio radiuso link mažėja pagal parabolės dėsnį. Tokiu atveju gaunasi, kad šviesos spindulys sklinda kuo greičiau, kuo mažesnis aplinkos tankis.

Vienmodžiai šviesolaidžiai kabeliai eliminuoja bangų sklidimo skirtumus. Tačiau jie perduoda tik pagrindinę modą, o ne visą šviesos srauto spektrą, todėl jie turi būti komplektuojami su galingais vienspalviais šviesos generatoriais. Pagrindinis vienmodžio optinio kabelio pranašumas tai minimali dispersija, plati pralaidumo juosta ir mažas slopinimas 0,25 dB/km.

Projektuojant naują įmonės kompiuterių tinklą visada reikėtų rinktis tam tikros specifikacijos eternetinį tinklą. Eternetinė technologija aprašoma IEEE 802.3 grupės standartuose. Šios grupės standartų yra daug, tačiau pagrindiniai yra šie:

- 10 Mbps – eternetinis tinklas (IEEE 802.3);

- 100 Mbps – greitasis eternetinis tinklas (IEEE 802.3u);

- 1000 Mbps – gigabaitinis eternetinis tinklas (IEEE 802.3z);

- 10-Gbps – 10 gigabitų eternetinis tinklas (IEEE 802.3ae).

Jeigu išsamiau pažvelgus į šiuos standartus, tai tampa suprantama, kad IEEE 802.3u nėra visiškai kitas standartas, tai tik patobulintas IEEE 802.3 standartas. Visuose paminėtuose standartuose (išskyrus 10-Gbps) veikia kolektyvioji nešlio jutimo kreiptis su susidūrimų aptikimu CSMA/CD (Carrier Sense Multiple Access with Collision Detection) todėl jie ir yra labai panašūs.

Pagal IEEE 802.3 grupės standartus sukurta daug įvairių specifikacijų, kurios realizuojamos tam tikroje įrangoje. Populiariausios specifikacijos pateiktos 3.1 ir 3.2 lentelėse.

3.1 lentelė. IEEE 802.3 standartų specifikacijos

| Speci-fikacija | Standartas ir leidimo metai | Perdavimo sparta | Topologija | Perdavimo aplinka | Didžiausias segmento ilgis metrais | |

| Pusiau dupleksas | Dupleksas | |||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 10Base5 | DIX-1980,

802.3-1983 | 10Mbps | Magistralė | Viengyslis 50 omų koaksialinis kabelis | 500 | n/a |

| 10Base2 | 802.3a-1985 | 10Mbps | Magistralė | Viengyslis 50 omų RG 58 koaksialinis kabelis | 185 | n/a |

| 10Broad36 | 802.3b-1985 | 10Mbps | Magistralė | Viengyslis 75 omų CATV kabelis | 1800 | n/a |

| FOIRL | 802.3d-1987 | 10Mbps | Žvaigždė | Dvi optinės skaidulos | 1000 | >1000 |

| 1Base5 | 802.3e-1987 | 1Mbps | Žvaigždė | Dvi vytos telefoninio kabelio poros | 250 | n/a |

| 10Base-T | 802.3i-1990 | 10Mbps | Žvaigždė | Dviejų porų 100 omų 3 arba aukštesnės kategorijos UTP kabelis | 100 | 100 |

| 10Base-FL | 802.3j-1993 | 10Mbps | Žvaigždė | Dvi optinės skaidulos | 2000 | >2000 |

| 10Base-FB | 802.3j-1993 | 10Mbps | Žvaigždė | Dvi optinės skaidulos | 2000 | n/a |

| 10Base-FP | 802.3j-1993 | 10Mbps | Žvaigždė | Dvi optinės skaidulos | 1000 | n/a |

| 100Base-TX | 802.3u-1995 | 100Mbps | Žvaigždė | Dviejų porų 100 omų 5 kategorijos UTP kabelis | 100 | 100 |

| 100Base-FX | 802.3u-1995 | 100Mbps | Žvaigždė | Dvi optinės skaidulos | 412 | 2000 |

| 100Base-T4 | 802.3u-1995 | 100Mbps | Žvaigždė | Keturių porų 100 omų 3 ar aukštesnės kategorijos UTP kabelis | 100 | n/a |

| 100Base-T2 | 802.3y-1997 | 100Mbps | Žvaigždė | Keturių porų 100 omų 3 ar aukštesnės kategorijos UTP kabelis | 100 | 100 |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 1000Base-LX | 802.3z-1998 | 1Gbps | Žvaigždė | Ilgųjų bangų lazeris (1300nm):

62.5 um daugiamodė optika 50 um daugiamodė optika 10 um vienamodė optika |

360

360

360 |

550

550

5000 |

| 1000Base-SX | 802.3z-1998 | 1Gbps | Žvaigždė | Trumpųjų bangų lazeris (850nm)

62.5 um daugiamodė optika 50 um daugiamodė optika

| 275

316 | 275

550 |

| 1000Base-CX | 802.3z-1998 | 1Gbps | Žvaigždė | Specialus varinis kabelis | 25 | 25 |

| 1000Base-T | 802.3ab-1999 | 1Gbps | Žvaigždė | Keturių porų 100 omų 5 arba aukštesnės kategorijos kabelis | 100 | 100 |

3.2 lentelė. IEEE 802.3 standartų 10 Gbps tinklų specifikacijos

| 10 G eterneto technologijos | Aprašymas |

| 10GBase-ER | Vienamodis optinis 9/125 mkm kabelis. Atstumas 40000m |

| 10GBase-EW | Vienamodis optinis 9/125 mkm kabelis. Atstumas 40000m |

| 10GBase-LR | Vienamodis optinis 9/125 mkm kabelis. Atstumas 10000m |

| 10GBase-LW | Vienamodis optinis 9/125 mkm kabelis. Atstumas 10000m |

| 10GBase-LX4 | Daugiamodis optinis 62.5/125 mkm kabelis. Atstumas 300m |

| 10GBase-SR | Daugiamodis optinis 50/125 mkm kabelis. Atstumas 65m |

| 10GBase-SW | Daugiamodis optinis 50/125 mkm kabelis. Atstumas 65m |

Toliau labai svarbi tema naujos įmonės kompiuterinio tinklo modernizavime yra duomenų bazės. Taigi, MySQL – viena iš reliacinių duomenų bazių valdymo sistemų (liet. santrumpa RDBVS, angl. – RDBMS), palaikanti daugelį naudotojų, dirbanti SQL kalbos pagrindu. MySQL yra atviro kodo programinė įranga. Nors prieigai prie MySQL duomenų bazių dažniausiai pasirenkama PHP kalba, ją taip pat galima pasiekti įvairiomis kitomis programinėmis priemonėmis – C, C++, C#, Java, Perl, Python ir kitomis. Kiekvienai šių kalbų sukurtos specialios bibliotekos (API). Taip pat MySQL duomenų bazėms yra sukurta ODBC sąsaja MyODBC, leidžianti duomenis pasiekti bet kuria kalba, neturinčia specialios bibliotekos, tačiau palaikančia ODBC komunikavimo mechanizmą. PHP kalba jai parašytas valdymo įrankis phpMyAdmin.

Oracle – viena didžiausių ir dažniausiai naudojamų reliacinių duomenų bazių valdymo sistemų. Oracle yra labai plačiai naudojama bankinėse, finansinėse ir mokslinėse sistemose duomenims saugoti, apdoroti ir analizuoti.

Visa tinklo struktūra yra hierarchinė, ji susideda iš branduolio, skirstomojo lygmens ir prieigos lygmens. Mano modernizuojamos įmonės apimtis yra nedidelė, todėl aš nedėsiu skirstomojo lygmens. Taigi prieiname išvadas tokias, kad projektuojamam tinklui pasirinksiu 5e kategorijos, 4 porų kabelius, jie palaiko 1000Base-T tinklo specifikaciją. Šią specifikaciją pasirinkau, nes jos manau pakaks patenkinti įmonės informacinius srautų poreikius. Šiam standartui naudosiu žvaigždinę topologiją, kur segmentų ilgis gali būti iki 100 metrų. Tinklo struktūra – hierarchinė.

3.6 Debesų technologija

„Debesų kompiuterijos“ koncepcija jau senokai šmėžuoja informacinių technologijų (IT) padangėje. Vis daugiau naujų paslaugų sukuriama, pasitelkiant „debesų technologiją“, pavyzdžiui, „Google Docs“ ir neseniai anonsuota saugyklos paslauga „Google Drive“, „Apple iCloud“, „Microsoft Office 365“ ir „Skydrive“ ir panašiai.

Žinoma, rastume begalę ir kitų paslaugų, skirtų kliento specifiniams poreikiams tenkinti: tokių kaip Vook.com (el. knygų leidykla), Runkeeper (sporto rezultatų organizavimui),42tasks.com (online darbų tvarkyklė) ir kitų.

Didžiosios IT kompanijos šiuo metu yra itin nusitaikiusios į šią verslo sritį, noriai teikia įvairių „debesų kompiuterijos“ sprendimų paslaugas: nuo IT infrastruktūrinės dalies iki galutinių programų (buhalterinės, dokumentų valdymo sistemos, CRM ir kt., dažniausiai verslo įmonėms). Ir ne tik didžiųjų, bet ir Lietuvos IT kompanijų marketingo skyriai intensyviai dirba, reklamuodami „debesų kompiuterijos“ gėrybes. Informacijos yra tikrai daug. Nepaisant to, tema yra pakankamai plati ir sudėtinga. Šios straipsnių serijos autorius nėra abejingas šiai sričiai, todėl ne tik supažindins skaitytojus su esminiais „debesų kompiuterijos“ aspektais, tačiau ir giliau panagrinės jos sandarą.

Taigi kas iš tikrųjų yra ta „debesų kompiuterija“? Kaip ir su kuo ji valgoma? Net ir pati debesų kompiuterijos sąvoka (ang. cloud computing) buvo apibrėžta tik visai neseniai. Prieš keletą mėnesių JAV standartų agentūra NIST (The National Institute of Standards and Technology) paskelbė 16-tą ir galutinį šios sąvokos apibūdinimą.

NIST oficialiai skelbia, kad „debesų kompiuterija yra modelis, kuris leidžia visur, patogiai, pagal poreikį (on-demand) per tinklo prieigą naudotis bendrais kompiuteriniais ištekliais (pavyzdžiui, kompiuteriniai tinklai, serveriai, duomenų laikmenos, taikomosios programos ir programinės įrangos tarnybos), tuos išteklius valdant su minimaliu paslaugų tiekėjo įsikišimu.“

NIST apibrėžimas apibūdina 5 esmines „debesų kompiuterijos“ charakteristikas:

- pagal poreikį savarankiškai vykdomos paslaugos (on-demand self-service);

- plati tinklo prieiga (broad network access);

- išteklių telkimas (resourse pooling);

- didelis lankstumas ir plėtra (rapid elasticity and expansion);

- paprastai matuojamos paslaugos (measured service).

NIST išskiria tris „debesų kompiuterijos“ paslaugų formas – infrastruktūra, platforma, programinė įranga. Kitaip šios trys kategorijos apibūdinamos kaip IaaS (infrastructure as a service), PaaS (platform as a service), SaaS (software as a service). Taip pat įvardijami keturi „debesų kompiuterijos“ išdėstymo modeliai – privatus, bendrijos, viešas ir hibridinis (dažniausiai naudojama privatus, viešas ir hibridinis „debesis„). Toliau pateiktoje lentelėje – minėtų rūšių paslaugų pavyzdžiai ir platesnis apibūdinimas.

3.3 lentelė. Debesų teikiamos paslaugos

| Paslaugos pavadinimas | Apibrėžimas | Pavyzdžiai |

| IaaS(Kompiuteriniai ištekliai) | „Infrastruktūra kaip paslauga“ (IaaS) leidžia vartotojams naudotis serverių, duomenų saugyklų ištekliais bei tinklo įranga pagal poreikį. Paslaugų teikėjas užtikrina fizinės kompiuterinės infrastruktūros veikimą, tuo tarpu vartotojas naudojasi išpirktais ištekliais, paliekant operacinės sistemos ir programų valdymą jo atsakomybėje. | Amazon, Rackspace, GoGrid, Hosting.com, CSC (Lietuvoje:Bluebridge, Baltnetos komunikacijos, BDC, Hostex) |

| PaaS(Programuotojų instrumentai) | „Platforma kaip paslauga“ (PaaS) vartotojui suteikia ne tik infrastruktūrinius išteklius, bet ir operacinę sistemą kartu su programomis, programavimo kalbomis, bibliotekomis ir kitais įrankiais bei paslaugomis. Paprastai vartotojai moka už aplinkos naudojimo laiką ir reikalingus resursus. PaaS auditorija – programuotojai, programinės įrangos kūrėjai. | Windows Azure, Google Apps engine, Force.com, GigaSpaces Cloud, Zoho Creator, BungeeConnect, openspaces.org, Cloud Foundry |

| SaaS(Programos verslui) | Vartotojas interneto pagalba gali naudotis konkrečiomis programomis (pvz., elektroniniu paštu, CRM, ERP ir kitomis). Vartotojui nereikia jokių investicijų, žmogiškų išteklių ar infrastruktūros, kurią reikia įdiegti ir valdyti. | Google Apps, Office 365, Salesforce CRM, Gmail, Facebook, Reval, Antenna Software, Cloud9 Analytics, Netsuite, SuccessFactors, RightNow Technologies |

Apibendrinant, galima teigti, jog „debesų kompiuterija“ – tai „protingesnė“ naujos kartospriegloba. Duomenų centrai užpildomi dedikuota serverine įranga, kur užtikrinamas elektros energijos tiekimas, pastovus interneto ryšys, serverinės įrangos kondicionavimas, programinės įrangos stabilus veikimas. Vartotojai nuomoja tų išteklių dalį pagal poreikį, atsiskaitydami panašiai, kaip už elektros energiją mėnesio pabaigoje, pagal skaitliuko parodymus.

Vienas iš geriausių ir seniausių „debesų kompiuterijos“ pavyzdys – „GMail“. Jūsų pašto dėžutė galbūt yra kažkur „Google“ Malaizijos duomenų centro serveriuose, tačiau jums visiškai nereikia rūpintis nei serveriais, nei programine įranga. El. paštas veikia be mūsų įsikišimo, turime užtektinai disko talpos savo pašto dėžutėje. Aišku, ši „debesų“ technologija pastaruoju metu aktyviai transformuojasi ir siūlo įvairių inovatyvių sprendimų. Šiame projekte debesų technologiją galima panaudoti perkeliant serverius į debesis.

3. Projektinė dalis

3.1 Tinklo sandaros sudarymas. Tinklo veikimo principas

Pagal kursinio projekto užduotį aš turiu suprojektuoti kompiuterių tinklą 32 darbo vietoms. Pagal CISCO naudojamus nurodymus, jei darbo vietų kiekis < 50, įmonė skaitoma maža. Nuo 50 iki 200 – vidutinė, o > 200 – didelė. Šiuolaikiniai tinklai projektuojami herarchinio tipo.

Mažuose tinkluose dažniausiai naudojamas išreikštas branduolio tipas. Šiuo atveju branduolys sudarytas iš maršrutizatoriaus, kuris ir atlieka branduolio tinklo funkcijas. Kiti maršrutizatoriai įjungti į šį tinklą atlieka skirstomojo ir prieigos tinklų funkcijas. Esant mažiems tinklams, skirstomojo lygmens gali nebūti. Tokiu atveju prieigos tinklas jungiamas tiesiai į branduolį. Stambių įmonių tinklams netinka išreikštas branduolio tipas. Šiuo atveju skirstomieji tinklai tarpusavyje gali būti jungiami didelės spartos vietiniu tinklu (LAN) su keliais lygiagrečiai dirbančiais komutatoriais. Čia labai lengvai rezervuojamas ryšys ir įranga, todėl padidėja tinklo patikimumas.

Skirstomąjame lygmenyje vykdomos trys labai aiškiai suformuluotos užduotys:

- Branduolio izoliacija nuo kintančios tinklo sandaros;

- Maršrutų lentelių dydžio valdymas;

- Tinklo srautų jungimas.

Šios užduotys įvykdomos:

- Jungiant maršrutus;

- Mažinant kanalų, jungiančių skirstomąjį lygmenį su branduoliu, skaičių.

Šiame lygmenyje didelis dėmesys skiriamas pertekliui realizuoti, srautams subalansuoti ir paslaugų kokybės QoS (Quality of Service) valdymui užtikrinti.

Srautai ateinantys iį prieigos, jungiami kaip ir maršrutai, todėl branduolio tinklui pateikiami tik keli srautai su keliais maršrutais. Tinkle dažniausiai naudojami komutatoriai, kurie atlieka 3 lygmens pagal OSI modelį funkcijas.

Prieigos lygmeniu vykdomos šios užduotys:

- Formuojamas tinklo srautas sujungiant galinius taškus;

- Galinių taškų srautai formuojami pagal paslaugų tipus;

- Kontroliuojama prieiga prie tinklo;

- Vykdomas automatinis telefonų radimas, maitinimo tiekimas į prieigos linijas, VLAN formavimas su dengiamojo medžio protokolo STP valdomu ryšio rezervavimu, transliacijų slopinimą ir pan.

- Vykdomos kitos pasienio įrenginių funkcijos.

Labai dažnai šiame lygmenyje vietinių tinklų LAN srautai įjungiami globalaus tinklo kanalus, kurie vietinius tinklus sujungia su skirstomojo lygmeniu. Šio lygmens įranga turi užtikrinti, kad:

- Paketai, skirti vietiniam tinklui, nepatektų už jo ribų;

- Išeinantys paketai, kurių šaltinio adresas nesutampa su vietinio tinklo adresu, taip pat nepatektų į kitus tinklus;

- Įeinantys paketai, kurių šaltinio adresas sutampa su vietinio tinklo adresu, nepatektų į vietinį tinklą.

Jei darbo vietų < 50, tai aš skirstomojo tinklo nenaudosiu. Jei įmonė daro verslą iš informacinių technologijų ir netekus tinklo galimi dideliai pelno nuostoliai, todėl tinkle naudosiu rezervavimą ir šiuo atveju skirstomasis tinklas yra būtinas. Savo projekte nutolusių padalinių rezervavimą naudosiu ne tik vidinėje schemoje, bet ir interneto paslaugų tiekėjams. Kadangi mano modernizuojame tinkle nėra TDM PBX‘o ir projektuosiu VoIP tinklą. Projektuojant VoIP būtinas serveris, kuris keistų telefono numerį į IP adresą, bei vykdytų kitas telefonines paslaugas (konferencinį ryšį, žinučių perdavimą, balso paštą). Šiuo metu labiausiai paplitęs SI protokolas. Jis realizuojamas labai įvairioje įrangoje, tačiau ji brangi. Kad sumažinti kainą naudosiu atviro kodo virtualų PBX‘ą, kurį instaliuosiu į vidinį serverį kartu su domeno kontroleriu.

Įšėjimui į PSTN – telefoninius tinklus nuosavų tinklų sietuvų nenaudosiu, o išeisiu per telefoninių paslaugų tiekėjo tinklus. Jeigu internetinių paslaugų tiekėjas nesutampa su telefoninių paslaugų tiekėju, telefoninio srauto maršrutizavimui reikės naudoti maršrutizavimą be taisyklių, kurias turi palaikyti maršrutizatorius (komandos maps).

ISP (internetinių paslaugų tiekėjai) jungiami per kitą prieigos tinklą, kurį sudaro ugniasienė. Ugniasienė apsaugo tinklus, kad jie būtų nepasiekiami iš išorės. 1 saugumo punktas: naudoja NAT‘ą, statinius ir dimaninius prieigos sąrašus. Ugniasienė paprastai terminuojami ir VPN kanalai. Jei mūsų tinkle naudojami išoriniai serveriai (paštas, web, DNS), tai ugniasienė kuria DMZ (demilitarizuota zona). Ji kuriama 2 būdais: a) naudojant privatų adresą ir statinį PAT, b) naudojant prieigos sąrašus ir viešus adresus. Savo projekte naudosiu 1 variantą, nes išorinis serveris bus vienas (2 metodas naudojamas kai yra daug išorinių tarnybinių stočių). Tinklo branduolys realizuojamas maršrutizatoriaus pagalba, kuriame diegiami maršrutizavimo protokolai. Šiuolaikiniai prietaisai labai dažnai maršrutizatorius ir ugniasienę realizuojami viename prietaise. Esant labai mažiems tinklams (iki 10 darbo vietų) maršrutizatorius, komutatorius, prieigos taškai realizuojami viename prietaise. Vidinis serveris: jei įmonėje yra realizuota kompiuterizuota informacinė sistema, jungiama į skirstomąjį lygį. O jei tokios sistemos nėra – kiekvienas VLAN turi savo serverį.

Šiuolaikiniai kompiuterių tinklai keliasi į debesis naudodami privačius arba visuomeninius debesis. Atskiruose VLAN‘uose naudojama virtualizacija. Šiuo metu vienas iš populiariausių paslaugų yra Microsoft Office 365. Ši programa užtikrina ne tik naujausią ofiso programinę įrangą, bet ir veikia kaip duomenų saugykla, organizuoja DMZ su LINK tipo serveriu. LINK serveris užtikrina duomenų, žinučių transformavimą į balso žinutes ir atvirkščiai. Gali dirbti vietoje PBX, didžiausias privalumas Office 365 yra tai, kad kuriant vieną tinklalapį pvz.: Lietuvoje lietuviškai, automatiškai susikuria tinklalapiai kitomis kalbomis, kurie veikia nutolusiuose padaliniuose. Vienintelis trūkumas debesų technologijų – kasmetinis mokestis už licenziją; antras trūkumas, kad dirbant su grafika, reikalingas greitas internetas; trečias trūkumas – saugumas.

3.2 Adresų plano sudarymas

Pagal RFC 2373 arba 1881, šiuo metu turėtumėme vartoti IPv6 versijos adresavimo sistemą, kurioje vietinių tinklų adresas formuojamas iš MAC adreso, o globalus priklausomai nuo internetinių paslaugų tiekėjo. Šioje sistemoje supaprastėja maršrutizavimo lentelės ir pats maršrutizavimo procesas, tačiau pranešimai turi būti šifruojami dėl asmeninio saugumo. Dėl šios priežasties pailgėja paketo ilgis, apkraunama galinė įranga. Pagal kitus RFC standartus ISP turi palaikyti IPv4 versiją, NOVEL (apple talk) tinklų protokolus, todėl dar praeitame amžiuje visi paslaugų tiekėjai perėjo prie MPLS technologijos. Įvertindamas tai, kad IPv4 naudoja beveik visos internetinės svetainės, o be to su juo lengviau organizuoti tinklo apsaugą, todėl savo projekte naudosiu IPv4.

Adresavimo sistema naudojant IPv4 protokolą

IPv4 protokole adresas sudarytas iš keturių baitų (oktetų). Norint efektyviau panaudoti adresų erdvę dabar naudojama beklasė adresavimo sistema. Jai esant riba tarp tinklo ir mazgo adreso dalies gali būti bet kurioje IP adreso vietoje. Tam, kad tinklo įrenginiai galėtų tinkamai skirti tinklinę adreso dalį, yra naudojama tam tikra kaukė (Mask), kuri gali būti šablono arba prefikso tipo. Šablone tinklo dalis pažymėta iš eilės einančiais vienetukais (iš kairės į dešinę), o prefiksas rodo, kiek bitų yra skirta tinklo adresui, taip pat skaičiuojama iš kairės į dešinę. Pavyzdžiui, tinklas 193.161.5.0/24 ir jo kaukės šablonas yra 255.255.255.0. Šio pavyzdžio tinklo numerį 193.16.5 nusako prefiksas – 24 (8X3) vienetai, t.y. 24 adreso skiltys yra naudojamos tinklo adresui nusakyti. Tą patį reiškia ir naudojamas kaukės šablonas – 3 baitai vienetų, vadinasi šiuo atveju tinklo adresą nusako 3 baitai. Mazgo adresui nusakyti lieka 1 baitas.

Pagal RFC 1918 vidiniuose įmonės tinkluose leidžiami naudoti šie privatūs adresų diapazonai:

- 0.0.0-10.255.255.255/8

- 16.0.0-172.31.255.255/12

- 168.0.0-192.168.255.255/16.

IP adresų blokas 169.254.0.0 – 169.254.255.255 yra rezervuotas įvairioms sistemoms, pavyzdžiui, „MS Windows“ operacinė sistema automatiškai priskiria šio bloko adresus.

Naudojant privačiuosius adresus praktiškai nėra apribojimų dėl jų kiekio, todėl nesunku numatyti adresus tinklui plėsti ir jungti. Viešajame tinkle paketai su šiais adresais nemaršrutizuojami, todėl viešuosiuose tinkluose būtina naudoti tik viešuosius adresus, kuriuos skirsto tam tikro regiono įgaliotos organizacijos. Už viešuosius adresus, nors ir nedaug, bet reikia mokėti. Įmonės tinkle naudojant privačiuosius adresus prisijungiant prie interneto naudojama NAT (Network Address Transliation) arba PAT (Port Address Transliation) technologija. Ši technologija ne tik keičia privatųjį adresą į viešąjį ar atvirkščiai, bet ir veikia kaip apsaugos sistema uždengdama vidinį tinklą.

Įmonės tinkle naudojant privačiuosius adresus jų kiekis yra pakankamas, todėl kiekvienam virtualiajam VLAN galime suteikti viso tinklo numerius, ypač naudojant C klasės tinklo privačiųjų adresų diapazoną 192.168.0.0 – 192.168.255.255/16. Pavyzdžiui, vienas VLAN turėtų 192.168.1.0/24 tinklo adresus, kitas – 192.168.2.0/24 ir pan. Norint šiuos tinklus praplėsti arba sumažinti galima naudotis IP skaičiuotuvu, kurį nesunkiai galima rasti internete. Renkantis potinklio kaukę pirmiausiai reiktų išsiaiškinti, kokio dydžio potinklius naudosime. Patogiau naudoti vienodo dydžio potinklius, tačiau galima naudoti ir skirtingus. Potinklio dydį lemia darbo stočių skaičius N. Reikalingas adresų kiekis M skaičiuojamas taip: M=N+3. Pridedame tam, kad potinklyje vienas adresas reikalingas kaip marštutizatoriaus prievado adresas, kuris yra potinklio, numatyto tinklų sietuvo (Default Gateway) adresas, kitas yra potinklio identifikatorius, o trečias naudojamas transliaciniams paketams perduoti. Potinklio kaukė nustatoma labai paprastai. Pasirenkame tinklą, pavyzdžiui, 192.168.1.0/24. Paprastai mes žinome, į kiek potinklių norime šį tinklą padalinti. Jeigu nurodytame tinkle norime turėti 5 potinklius, tai 5 dvejetainėje sistemoje užsirašo 3 skiltimis, todėl visų potinklių kaukė bus 24+3= 27 arba pagal šabloną 255.255.255.224. Tokia pati kaukė bus ir esant 4 arba 6 potinkliams. Žinodami potinkliui reikalingų skilčių skaičių, naudodamiesi IP skaičiuotuvu surandame potinklius identifikuojančius adresus, jų diapazonus, adresų skaičių, potinklių transliacinius adresus. Visus šiuos adresus labai nesunkiai galima suskaičiuoti ir rankiniu būdu, tereikia tik prisiminti dvejetainę skaičiavimo sistemą.

Adresus priskirti virtualiesiems LAN reikia taip, kad galima būtų jungti maršrutus ir liktų pakankamas adresų rezervas.

Klasės:

A – 10.0.0.0 – 126.0.0.0

B – 128.0.0.0 – 191.255.255.255

C – 192.0.0.0 – 223.255.255.255

D – 224.0.0.0 – 239.255.255.255

Tinkle naudosiu C klasės privačius adresus. Čia gali būt 255 tinklai, todėl potinklių vidianiam tinkle nenaudosiu. Viešą adresą paprastai suteikia paslaugų tiekėjas (ISP) sudarydams vietinį, jeigu optinė prieiga tinklą arba duodamas dviejų adresų tinklas su kauke 255.255.255.252/30. Demilitarizuotoj zonoj serveriams suteiksim visą tinklą, o konkretiems serveriams suteikia konkrečius adresus. Adresų paskirstymą surašau į 4.1 lentelę

Kadangi šioj sistemoj labai trūksta adresų, tinkle naudosiu c klasės privačius adresus. Čia gali būti 255 tinklai, todėl potinklių vidiniame tinkle nenaudosiu. Viešą adresą paprastai suteikia paslaugų tiekėjas (ISP), sudarydamas vietinį tinklą (jeigu optinė prieiga) arba duodamas dviejų adresų tinklas su kauke -30. Dimilitarizuotoj zonoj serveriams suteiksim visą tinklą, o konkretiems serveriams suteiksiu konkrečius adresus. Adresų paskirstymą surašysiu į lentelę 4.1

4.1 lentelė. Adresų lentelė

| Privataus tinklo adresas | Jei yra – viešas adresas | Tinklo sietuvo GW adresas | |

| 102 VLAN (Vadovas) | 192.168.10.0 | – | 192.168.10.1 |

| 103 VLAN (Buhalterija) | 192.168.11.0 | – | 192.168.11.1 |

| 104 VLAN (Darbuotojai) | 192.168.12.0 | – | 192.168.12.1 |

| 105 VLAN (WiFi) | 192.168.13.0 | 192.168.13.1 | |

| 107 VLAN Įrangos valdymo potinklis

(įranga) | 192.168.14.0 | – | 192.168.14.1 |

| 108 VLAN DMZ | 192.168.16.10 | – | 192.168.16.1 |

| 108 VLAN DNS | 192.168.16.11 | – | 192.168.16.1 |

| 108 VLAN Pašto serveris | 192.168.16.12 | – | 192.168.16.1 |

| 108 VLAN WEB serveris | 192.168.16.13 | – | 192.168.16.1 |

| 106 VLAN Duomenų serveris | 192.168.17.0 | – | 192.168.17.1 |

| 108 VLAN Domeno kontroleris | 192.168.16.14 | – | 192.168.16.1 |

| WAN – globalaus porto | 192.168.19.2 | 87.182.199.254 | – |

3.3 Tinklo fizinio lygio projektavimas

Pagal užduotį turiu suprojektuoti ketvirto pastato, trečią aukštą. Projektuodamas naudosiu Europos EN50173-1 standartą.

Pagal EN 50173-1 standartą kabelinė sistema skirstoma į tris posistemes:

- vietovės magistralinės kabelinės posistemės skirstytuvas (CD- Campus distributor);

- pastato magistralinės kabelinės posistemės skirstytuvas (BD- Building distributor);

- horizontaliųjų kabelių tinklo posistemės skirstytuvas (FD- Floor distributor).

4.2 pav. Standartizuota kabelinė sistema pagal EN 50173-1 standartą

- CP – sujungimo taškas (Consolidation Point);

- TO – telekomunikacinis išėjimas (Telecommunication Outlet);

- TE – telekomunikacinė įranga (Telecommunication Equipment).

Konsolidacijos taškas yra horizontaliosios posistemės tarpusavio sujungimo taškas. CP tarnauja horizontaliųjų kabelių paskirstymui į individualias darbo vietas. Tai yra horizontaliosios posistemės kabelių tarpusavio sujungimo taškas. Vietoje konsolidacinio taško gali būti naudojamos daugelio vartotojų telekomunikacinės rozetės (MUTO – Multi – user telecommunications outlet). Jų konstrukcija leidžia aptarnauti keletą vartotojų, kurie išsidėstę tam tikroje erdvėje, pvz. atitvertoje baldų. Jungiamieji kabeliai nuo telekomunikacinių išėjimų iki MUTO pravedami tarp baldų arba balduose įrengtais kanalais. MUTO įrengiama lengvai prieinamose ir pastoviose vietose, pavyzdžiui, ant kolonų arba pastato sienų. MUTO naudojama tada, kai įmonėje vyksta dažnos reorganizacijos ir nuolat keičiasi darbo vietų išdėstymas. Tai yra horizontalaus kabelio užbaigos taškas. CP ir MUTO praktiškai naudojami gana retai. Nors standartai ir leidžia naudoti MUTO ir CP, tačiau rekomenduoja naudoti vientisus kabelius. Jeigu įmonėje yra poreikis laikinam prisijungimui prie tinklo, darbo vietos nuolat keičiamos vietoje CP ir MUTO reikėtų naudoti bevielę prieigą.

Tinklo topologija, jei nėra specialių reikalavimų rezervavimui yra žvaigždės tipo. Kai kurios įmonės turi pasitvirtinusios savo vidinius standartus, kurie kompiuterių tinklams kelia didesnius reikalavimus nei tarptautiniai standartai. Pagal juos rezervuojama ne atskiros gyslos arba skaidulos, bet nutiesiami atskiri magistraliniai rezerviniai kabeliai, kurie eina visai kitais maršrutais nei pagrindiniai kabeliai.

Projektavimas prasideda sudarant kabelinės sistemos sandaros schemą. Schemoje pažymima skirstytuvų (krosų) išdėstymas patalpose, duodamas patalpų pilnas bei sutrumpintas žymėjimas, magistraliniai kabeliai bei krosų identifikacija. Kabelinės sistemos identifikavimą ir žymėjimą panagrinėsime kartu su administravimo standartais.

Pagal mano užduotį man neprireiks CD posistemės ir CP sujungimo taško:

4.3 pav. Kabelinė sistema pagal užduotį

Projektuojant horizontalų lygmenį būtina įsiaiškinti ir suprojektuoti pastato magistralinę sistemą, mano pastatas susideda iš rūsio ir keturių aukštų. Pagal užduotį fizinio lygmens rezervavimas nenumatytas. Aparatinė dalis bus įrengta pirmame aukšte. Aparatinės įrangos pagrindinė užduotis – priimti signalus, juos apdoroti ir perduoti. Spintų kiekis aukšte priklauso nuo atstumo ir darbo vietų kiekio.

4.3 lentelė. Telekomunikacinių spintų kiekis pagal darbo vietas ir aukštų plotus

| Aukštas | Komercinių patalpų plotas(m2) | Darbo vietų skaičius aukšte(4kv./m vietai) | Telekomunikacinių spintų skaičius aukšte (150vietų/1spintai) |

| 1 | 1021.08 | 255 | 2 |

| 2 | 474.13 | 118 | 1 |

| 3 | 384.56 | 96 | 1 |

Yra sukurtos rekomendacijos, kurios nusako aparatinės plotą pagal darbo vietas. 4.4 lentelėje pateikto rekomendacijos jeigu įmonėje yra nedidelis darbo vietų tankis.

4.4 lentelė. Rekomenduojamas aparatinės plotas pastatams su ne dideliu darbo vietų tankiu

| Darbo vietų skaičius | Aparatinės plotas, m2 |

| ≤100 | 14 |

| 100-400 | 37 |

| 400-800 | 74 |

| 800-1200 | 111 |

Iš 4.3 lentelės matome, kad visos patalpos užima didelį plotą, tad visame pastate turi būti įrengta 469 darbo vietų, aparatinės plotas turi būti ne mažesnis negu 74 kvadratinių metrų. Aparatinė dalis kaip jau minėjau bus pirmame aukšte, taip ji bus apsaugota nuo potvynių ir didelės drėgmės.

4.4 pav. Telekomunikacinių spintų išdėstymo schema

3.4 Reikalavimai tinklinei ir galinei įrangai

Kaip jau minėjau ankščiau savo projektą atlieku pagal standartą EN50173-1 kurio šeimai priklauso standartas EN50173-2 detalizuojantis biurų projektavimui. Pagal šiuos standartus į kiekvieną darbo vietą vedami du kabeliai. Jeigu naudojama seno tipo TDM PBX tai balso perdavimui galima naudoti trečios kategorijos kabelį ir jį tiesiai vest į aparatinę dalį, kur stovi PBX. Todėl vykdant tinklo modernizaciją, šie kabeliai nekeičiami. Modernizuodamas savo tinklą fizinį lygmenį projektuoju iš naujo, kad jis galėtų dirbti ne mažiau kaip 10 metų. Orientuojantys į perspektyvą, abu kabelius horizontaliam lygmenį klosiu 6 kategorijos. Magistralinius kabelius spintų sujungimui naudosiu vienmodžius optinius. Pagal priešgaisrinius reikalavimus aukštutiniuose pastato aukštuose turi būt naudojami ugniai atsparūs kabeliai.

Kabelių terminavimas (užbaigimas) patalpose atliekamas į modelius arba jungtys, naudosiu RJ45 kištukinius lizdus. Komutacinėje spintoje standartas numato kelis sujungimo būdus (vidinį, kryžminį ir t.t.) taupydamas pinigus aš naudosiu vidinį sujungimo būdą.

4.5 pav. Vidinio jungimo būdas

Projektuojant tinklą, spintoje, kuri bus įmonės patalpų aukšte, naudosiu vieną 48 vietų vidinį skydelį, 2 prieigos lygmens komutatorius, 1 maršrutizatorius (įrangą aptarsime kitame skyriuje). Trečiame aukšte kur įsikūrus įmonė galimos net 96 darbo vietos, man reikia įrengti tik 32 darbo vietų, tad projektuosiu tik dalį trečio aukšto. Jungčių išdėstymas pavaizduotas 4.6 pav., o kabelio surišimo su kambarių numeraciją pateikta 4.5 lentelėje.

4.5 lentelė. Horizontalios kabelinės posistemės linijų išrūšiuotų pagal kambarius įrašai

| Kabelio identifikatorius | Kabelio tipas | Rozečių vieta pastate | Rozetės tipas | Darbo vietos kiti išėjimai | Kabelia-vimo schema | Horizontalaus kabelio ilgiai [m] | Sujungimo tipas | Tarnybų įrašai |

| 3A-A01 | 6 | 13 | 2xRJ45 | 3A-B01 | 568A | 3,5 | Vidinis | |

| 3A-A02 | 6 | 13 | 2xRJ45 | 3A-B02 | 568A | 5,5 | Vidinis | |

| 3A-A03 | 6 | 13 | 2xRJ45 | 3A-B03 | 568A | 6,7 | Vidinis | |

| … | … | … | … | … | … | … | … | … |

| 3A-A37 | 6 | 11 | 2xRJ45 | 3A-B37 | 568A | 48 | Vidinis | |

| 3A-A38 | 6 | 11 | 2xRJ45 | 3A-B38 | 568A | 52 | Vidinis | |

| 3A-A39 | 6 | 11 | 2xRJ45 | 3A-B39 | 568A | 53 | Vidinis |

Skaičiavimai:

Vidutinis kabelio ilgis apskaičiuojamas pagal formulę:

Lvid = (Lmin+Lmax)*1.1+0.3+X; X – kabelio atsarga, jo prijungimui komutacinėje spintoje.

Lvid = (3.5+53)/2*1.1+0.3+1.5;

Lvid = 32.8 m.

Bendras kabelio ilgis apskaičiuojamas pagal formulę:

Lbendr = Lvid*X*2; X – darbo vietų skaičius.

Lbendr = 32,8*32*2;

Lbendr = 2099.2 m.

Lovelio ilgis 53m.

3.5 Ryšio rezervavimas ir mažiausios spartos su ISP skaičiavimas

Projektuojant kompiuterių tinklą visada būtina pasirinkti internetinių paslaugų tiekėją ISP, kuris užtikrina ryšį su kitais tinklais. Renkantis šią paslaugą labai svarbu pasirinkti tinkamą spartą, kuri patenkintų visus vartotojus ir užtikrintų minimalias išlaidas, kurios reikalingos tinklo eksploatacijai. Šiuo tikslu skaičiuojama minimaliai būtina sparta su ISP.

Įvertinant tai, kad mano įmonė verslą daro naudodama internetines paslaugas, būtina rezervuoti ne tik patį tinklą bet ir ISP. Galimi įvairūs rezervavimo variantai, tačiau pats paprasčiausias yra karštas rezervavimas. Kai dirbama su pigiausią planą pasiūliusiu ISP, ryšiui sutrikus naudojant HSRP protokolą, automatiškai dirbama su kitu ISP.

Tam, kad paskaičiuoti minimalią pralaidą, pasinaudosime masinio aptarnavimo teorija ir Erlango dėsniais, kurie pritaikyti aptarnavimui be eilių. TCP/IP protokolų stekas nejautrus staigiems srautų pokyčiams, nes yra sudaromos eilės ir jei jos didelės, TCP protokolas turi galimybę sumažinti perdavimo spartą šalinant paketus iš eilės. Pagal nutylėjimą daugelis maršrutizatorių naudoja pasvertai teisingą eilę (WFQ- Weighted Fair Queuing).

Šios eilių technologijos esmė yra ta, kad kiekvienam protokolui sukuriama atskira eilė, jei tuo pačiu protokolu perduodami keli informacijos srautai, tai kiekvienam srautui sukuriama papildomos eilės. Pvz. Telnet viena eilė, FTP kita eilė, WWW, dar kita eilė ir t.t

Įvertinant tai, kad mes nenagrinėjame eilės ilgio (laukimo eilėje laiko), todėl skaičiuojame maksimaliai perdavimo spartai, kuri užtikrina normalų informacijos perdavimą su minimaliais nuostoliais. Savaime suprantama tinklas veiks ir su mažesne sparta, tačiau jo efektyvumas bus mažesnis.

Avid = 0,3 * C * N / (t * F) = 0,3 * 1000 * 32 / (2 * 64) = 9600 / 128 = 75

C – tinklalapio apimtis. Vidutiniškai tai 100kB;

N – darbo stočių skaičius, mūsų projekte N=8 ;

t – laikas per kuri atidaromas tinklalapis.

A = Avid + 0.674 kv.šaknisAvid = 80 E

Gauname 96 linijas. Minimalus reikalingas srautas 6.14 Mbps.

Coding algorithm “G.723.1 (MP-MLQ) 6.4kbps compression”. Packet duration “30 milliseconds”.

IP Bandwidth – 1639 kbps

6.14 Mbps + 1.639 Mbps = 7.779 Mbps

Interneto plano parinkimas pagal TEO yra Gintarinis šviesolaidis

Verslui, kurio kaina 99Lt/mėn.

3.6 Tinklinės, galinės įrangos ir serverių parinkimas

Darbo užduotis reikalauja pasirinkti du serverius: vidinį ir išorinį. Kadangi išorinio serverio našumas priklauso labiausiai nuo Web puslapio lankomumo ir pašto serverių apkrovimo, jam reikia didelės atminties, nes kompanija verčiasi prekyba internetu, Web puslapis bus lankomas klientų. Taip pat ir vidinis serveris reikalaus gana nemažo galingumo, duomenų bazės laikui bėgant didės, nes kompanija plečiasi, dar kiekvienoje darbo vietoje bus VoIP telefonas, juo bus naudojamasi dažnai, dėl šių priežasčių reikalingas serveris su nemaža atmintimi.

Mano pasirinkti serveriai bus HP gamintojo. Išorinį serveris bus pritaikytas nuo 1 iki 400 Web puslapio lankytojų per minutę. Kadangi įmonė nėra didelė (32 žmonių), tai vidinį serverį pasirinksime šiek tiek galingesnį, pritaikyta 50-150 ryšio vartotojams, nes kaip jau minėjau – kiekvienoje darbo vietoje bus VoIP telefonas. Pasirinkti serveriai pavaizduoti 4.6 lentelėje.

4.6 lentelė. Serverių pasirinkimas

| Modelis | Procesorius | Maksimali atmintis ir atminties lizdai | Gabaritai | Išplėtimo lizdai | Nuotrauka | Kaina | |

| Vidinis | HP ProLiant DL380 Gen9 Server | Intel® Xeon® E5-2609 v3 (6 core, 1.9 GHz, 15MB, 85W)

| 768 GB

24 DIMM slots | 2U | 3 PCIe | $2,819.00

(7672,19 Lt) | |

| Išorinis | HP ProLiant DL360 Gen9 Server | Intel® Xeon® E5-2603 v3 (6 core, 1.6 GHz 15MB, 85W) | 768 GB

24 DIMM slots | 1U | 3 PCIe | $2,799.00

(7617,76 Lt) |

Modernizuojant ar diegiant naują kompiuterinį tinklą, vienas iš svarbiausių žingsnių – įrangos parinkimas. Reikia atlikti detalią įrangos apžvalgą, pasirinkti gamintoją, numatyti kokio galingumo įrangos užteks. Rinkdamasis įrangą atlikau skirtingų gamintojų maršrutizatorių ir komutatorių apžvalgą. 4.7 lentelėje pateikiu komutatorių ir maršrutizatorių prievadų tipą ir kiekį kurių reikia mano projektui.

4.7 lentelė. Prievadų kiekiai ir tipai įrangoje, kurių reikia mano projektui

| Įėjimai | Išėjimai | |||

| Mechaninės jungties tipas ir kiekis | Specifikacija

XBASEY | Mechaninės jungties tipas ir kiekis | Pagal X Base Y | |

| Komutatorius | RJ45 (64x) | 100 BaseTX | RJ45 (2x) | 100 BaseTx |

| Maršrutizatorius | RJ45 (2x) | 10/100BaseTX (RJ45) | RJ45 (2x) | 10/100BaseTX (RJ45) |

| Ugniasienė | – | – | – | – |

Prieš renkantis įrangą reikia atsakyti sau į kelis klausimus, kurie padės lengviau apsispręsti dėl įrangos, nes šiandien vyrauja didelė, įvairių kompanijų pasiūla, taigi:

Koks reikalingas maršrutizatorių našumas?

Maršrutizatorių našumas reikalingas toks, kad jo pakaktų mažam ofisui.

Ar reikalingas ANT ir VPN?

Taip.

Kaip bus organizuojamas rezervavimas?

Įmonėje bus organizuojamas pilnas rezervavimas.

Kaip organizuosite VLAN?

Organizuosiu statiniais VLAN.

Visų pirma atlikime maršrutizatorių apžvalgą. Apžvalgą atlikau HP, CISCO ir TrendNet gamintojų, naudojausi jų tinklapiais ir prekių žinynais (manualais). Apžvalga pateikiu 4.8 lentelėje.

4.8 lentelė. Maršrutizatorių apžvalga

| Gamintojas | Maršrutizatoriaus tipas | Komplektacija Tipas- modulinė konstrukcija ar fiksuota, kokie yra moduliai komplektacijoje | Našumas | VPN | WAN

Prievadų Kiekis ir tipas | LAN

Prievadų Kiekis ir tipas | Consolės prievadas | Kaina |

| CISCO | RV016 | Fiksuotas | 16 10/100 | 2x RJ-45 | 14x

RJ-45 | – | 1331 Lt | |

| TP-Link | TL-ER6120 | Fiksuotas | 10/100/1000 | 2x RJ-45 10/100/1000 WAN port | 3x RJ-45 10/100/1000 LAN ports | + | 716 Lt | |

| HP | MSR930 | Fiksuotas | 10/100/1000 Mbit/s | 1x RJ-45 10/100/1000 WAN port | 4x RJ-45 10/100/1000 LAN ports | – | 1 459 Lt |

Apsvarsčius galimus pasirinkimus, pasirinkau Cisco RV016, nes jis atitinka mano keliamus kriterijus. Cisco produkcija atitinka kainos ir kokybės santykį, buvo išties sunku rasti nusiskundimų apie šį maršrutizatorių, o rasti nusiskundimai buvo labai nereikšmingi tinklo atžvilgiu. Jo kaina plius minus 1331 litų. Šio maršrutizatoriaus detali apžvalga pateikta 4.9 lentelėje.

4.9 lentelė. Cisco RV016 maršrutizatorius

| Specifications | |

| Multi-WAN | Supports up to 7 WAN ports with load balancing; WAN ports may be configured to support only specified IP ranges and/or services |

| Standards | • 802.3, 802.3u

• IPv4 (RFC 791) • Routing Information Protocol (RIP) v1 (RFC 1058) and v2 (RFC 1723) |

| Network protocols | • Dynamic Host Configuration Protocol (DHCP) server, DHCP client, DHCP relay agent

• Static IP • Point-to-Point Protocol over Ethernet (PPPoE) • Point-to-Point Tunneling Protocol (PPTP) • Transparent bridge • DNS relay, Dynamic DNS (DynDNS, 3322) |

| Routing protocols | • Static

• RIP v1 and v2 |

| Network Address Translation (NAT) | • Port Address Translation (PAT)

• Network Address Port Translation (NAPT), NAT traversal, one-to-one NAT |

| Protocol binding | Protocols can be bound to a specific WAN port for load balancing |

| DMZ | Dedicated DMZ port, DMZ host |

| Security | |

| Firewall | SPI, denial of service (DoS), ping of death, SYN flood, land attack, IP spoofing, email alert for hacker attack |

| Access rules | Up to 50 entries |

| Port forwarding | Up to 30 entries |

| Port triggering | Up to 30 entries |

| Blocking | Java, cookies, ActiveX, HTTP proxy |

| Content filtering | Static URL blocking or keyword blocking |

| Secure management | HTTPS, username/password, password complexity |

| VPN | |

| IPsec | 100 IPsec site-to-site tunnels for branch office connectivity |

| QuickVPN | 50 QuickVPN tunnels for remote client access |

| PPTP | 10 PPTP tunnels for remote access |

| Encryption | Data Encryption Standard (DES), Triple Data Encryption Standard (3DES), and Advanced Encryption Standard (AES) encryption; AES-128, AES-192, AES-256 |

| Authentication | MD5/SHA1 authentication |

| IPsec NAT traversal | Supported for gateway-to-gateway and client-to-gateway tunnels |

| VPN pass-through | PPTP, L2TP, IPsec |

| Advanced VPN | Dead peer detection (DPD), IKE, split DNS, VPN backup |

| Quality of Service (QoS) | |

| Prioritization types | Application-based priority on WAN port |

| Service-based QoS | Supports rate control or priority |

| Rate control | Upstream/downstream bandwidth can be configured per service |

| Priority | Each service can be mapped to one of 3 priority levels |

| Performance | |

| NAT throughput | 200 Mbps |

| IPsec VPN throughput | 97 Mbps |

| Configuration | |

| Web user interface | Simple browser-based device manager (HTTP/HTTPS) |

| Management | |

| Management protocols | Web browser, Simple Network Management Protocol (SNMP) v1 and v2c, Bonjour |

| Event logging | Syslog, email alerts, VPN tunnel status monitor |

| Upgradability | Firmware upgradable through web browser, imported/exported configuration file |

| Product dimensions

(W x H x D) | 11.00 in. x 1.75 in. x 9.50 in.

279.4 mm x 44.45 mm x 241.3 mm |

| Ports | 16 10/100 RJ-45 ports, including 2 WAN (Internet) ports, 1 dedicated DMZ port, 8 dedicated LAN ports, and 5 ports that may be configured as WAN (Internet) or LAN ports |

| Power | AC 100~240V, 50~60Hz |

| Certification | FCC class B, CE Class A, cUL, Anatel, MEPS, CCC, PSB, CB, C-tick, KCC |

| Operating temperature | 0° to 40°C (32° to 104°F) |

| Storage temperature | 0° to 70°C (32° to 158°F) |

| Operating humidity | 10% to 85% noncondensing |

| Storage humidity | 5% to 90% noncondensing |

- Cisco RV016 maršrutizatorius

Toliau reikėjo pasirinkti prieigos lygmens komutatorius, atlikau jų apžvalgą, ji pateikta 4.10 lentelėje. Apžvelgiau CISCO, HP, D-Link ir TrendNet gamintojų siūlomus produktus.

4.10 lentelė. Prieigos lygmens komutatorių apžvalga

| Gamintojas | Komutatoriaus tipas | Komplektacija(moduliai palaikomos specifikacijos | Prievadų kiekis | STP standartas | VLAN

standartas | UPLink

standartai | Ar yra krūvos rezervavimas |

| CISCO | Cisco SLM248GT SF200-48 | Fiksuotas | 48 | 802.1D | 802.1Q | – | Nėra |

| CISCO | SRW248G4-K9 SF300-48 | Fiksuotas | 48 | 802.1D | 802.1Q | – | Nėra |

| HP | HP 2530-48 Switch (J9781A) | Fiksuotas | 48 | 802.1D | 802.1Q | – | Nėra |

Iš šių komutatorių pasirinkau Cisco SLM248GT SF200-48 komutatorių. Jis puikiai tiks mano projektuojamam tinklui. Jame yra 48 portai, iš jų naudojami bus tik 32, liks vietos rezervavimui jeigu įmonė plėsis, daugės darbo vietų. Jame yra 2 išėjimų portai, prie kurių, ateityje, bus galima prijungti kitą įrangą. Detali jo apžvalga pateikta 4.11 lentelėje.

4.9 pav. Cisco SLM248GT SF200-48 komutatorius

4.11 lentelė. Cisco SLM248GT SF200-48 komutatoriaus apžvalga

| Gamintojas | Cisco Systems |

| Produkto klasė | SWITCH – tinklo komutatorius (valdomas) |

| SmartSwitch (WEB Managed) | Taip |

| MAC adresų lentos dydis | 8000 |

| Vidinės magistralės greitis | 13.6 |

| Pralaidumas | 10.12 mpps |

| Perjungimo sluoksnis | 2 |

| Jungimo į krūvą galimybė | Ne |

| Maksimalus galios ėmimas | 27 Wat |

| Plotis | 440 mm |

| Aukštis | 44 mm |

| Gylis | 257 mm |

| Neto svoris | 3.42 kg |

| 10/100BaseTX (RJ45) portų skaičius | 48 vnt. |

| COMBO GEth (RJ45)/MiniGBIC (SFP) portų skaičius | 2 vnt. |

| LAN tinklo architektūra | FastEthernet |

| Valdymas, stebėjimas ir konfigūracija | Syslog – Security Issues in Network Event Logging, TFTP – Trivial File Transfer Protocol |

| Perjungimo algoritmas | store-and-forward |

| Korpuso tipas | 1U Rack |

| Papildomos funkcijos | Port mirroring |

| Autentiškumo ir patekimo kontrolės protokolai | IEEE 802.1x – Network Login, MD5 – Message-Digest Algorithm, RADIUS |

| Palaikomi protokolai ir standartai | IEEE 802.1D – Spanning Tree, IEEE 802.1w – Rapid Convergence Spanning Tree, IEEE 802.3ad – Link Aggregation Control, IEEE 802.1Q – Virtual LANs, IGMP (v. 1, 2) Snooping, DSCP – DiffServ Code Point, IPv6 – Internet Protocol version 6, SNTP – Simple Ne |

3.7 Saugumo strategijos sudarymas, saugumo priemonių parinkimas

Modernizuojant arba kuriant naują tinklą, labai svarbu sudaryti saugumo strategiją, kuri apima:

- resursų fizinę ir loginę apsaugą;

- maršrutizatorių ir komutatorių apsaugą;

- kabelių apsaugą;

- serverių apsaugą.

Būtent fizinio tinklo padalinimas į segmentus padidina saugumo lygmenį kompiuteriniame tinkle. Tinklo segmentai, tai atskiri tinklo elementai, daugeliu atveju tai VLAN arba atitinkamą tinklo elementą atstovaujanti sąsaja. Suskirstant tinklą į segmentus, tinklą galima ne tik atskirti segmentų srautus loginiame lygmenyje, bet ir kontroliuoti tarpsegmentinius ir tarptinklinius ryšius. 4.12 lentelėje pateikta galimos srautų kryptis tarp tinklo segmentų.

4.12 lentelė. Galimos srautų kryptis tarp tinklo segmentų

| Loginis tinklas | VLAN | Segmento pavadinimas tinklo konfigūracijoje | Internetas | Kompiuterinio tinklo ir valdymo įranga | Serverių segmentas | Vaizdo konferencijų įrangos segmentas | Valdymo segmentas | Administracija | Buhalterija | Marketingas | Sandeliavimas | Tiekimas | DMZ |

| Internetas | X | – | – | – | – | – | – | – | – | – | +g | ||

| Tinklo įrangos segmentas |

| Net | + | X | – | – | +b | – | – | – | – | – | – |

| DMZ | 108

| web | +a | – | X | – | +b

| – | – | – | – | – | +g |

| Valdymo segmentas | Management | +a | +d | +d | +d | X | +d | +d | +d | +d | +d | +g | |

| Vadovas | 102 | Vadovas | +f | – | +c | +a | +b | X | – | – | – | – | +g |

| Buhalterija | 103 | Buhalterija | +f | – | +c | – | +b | – | X | X | X | X | +g |

| Tinklo valdymo | 107 | iranga | +f | +d | +c | – | +b | – | – | – | – | – | +g |

| Darbuotojai | 104 | Darbuotojai | +f | – | +c | – | +b | – | – | – | – | – | +g |

| Wifi | 105 | WiFi | +f | – | +c | – | +b | – | – | – | – | – | +g |

4.13 lentelė. Sutartiniai ženklai

| Sutartinės žymos | |

| „+“ | Neribotas naudojimasis tinklo (potinklių) resursais. |

| ,,–‘‘ | Uždraustas naudojimasis tinklo (potinklių) resursais. |

| +a | Specifinių poreikių interneto ryšys (programinės įrangos ir antivirusinių programų atnaujinimas, DNS ir kt.) |

| +b | Informacijos siuntimas iš įvairių įrenginių į valdymo stotis apie tam tikrus svarbius sistemos įvykius (per SNMP ir pan.) |

| +c | AD, DNS, WINS ir kitos vidinių serverių paslaugos. |

| +d | Tinklo valdymas naudojant SNMP, RDP ir kitus valdymui skirtus protokolus. |

| +e | Tinklo spausdinimas ir, esant reikalui, valdymas ir būsenų nuskaitymas per SNMP per spausdinimo tarnybinę stotį. |

| +f | Bendrojo naudojimo interneto srautas. |

| +g | Specifinio naudojimo interneto srautas arba viešosios paslaugos (adresai ir prievadai). |

Kalbant apie resursų apsaugą, ji būna trijų lygių:

- Read Only. Šis lygis leidžia tik failų peržiūrą bendrame kataloge.

- Jei suteiktas šis apsaugos lygis, vartotojas gali kurti, keisti, užrašinėti ir trinti failus bendrame kataloge.

- Depends on Password. Leistini pirmieji du atvejai, priklausomai nuo įvesto slaptažodžio.

Taip pat vyrauja vartotojų sąskaitų apsauga (user level security). Šią apsaugą sudaro 6 lygiai, kurie bendrame kataloge leidžia:

- Galima skaityti, kopijuoti ir spausdinti failus.

- Galima vykdyti failus.

- Galima kurti, keisti, skaityti ir užrašyti failus, negalima vykdyti ir trinti.

- Galima trinti failus.

- Full Control. Viskas leidžiama.

- No Access. Viskas draudžiama (pats aukščiausias prioritetas).

Be šių apsaugų egzistuoja papildomos saugumo priemonės. Viena iš tokių priemonių yra vartotojų veiksmų ir įvykių eigos sekimas. Tai pasiekiama įjungus auditą iš Windows NT User Manager. Sužadintas priėjimo audito valdymo dialogas gerai apsaugoti nuo duomenų kopijavimo bediskiai PC. Dar naudojamas duomenų šifravimas DES (Data Encryption Standard) ir PGP (Pretty Good Privacy) metodais, kai naudojamas specialus rakto algoritmas, beje, skirtingas gaunamų ir siunčiamų duomenų šifravimui. Dar griežtesniam šifravimo lygiui pasiekti naudojami papildomi aparatūriniai šifravimo įrenginiai.

Be to, serveryje reikia turėti bent vieną patikimą foniniu režimu veikiančią priešvirusinę programą (Norton Antivirus, Kaspersky AVP ar pan.)

Tačiau fizinio tinklo padalinimas į loginius segmentus neišsprendžia visų saugumo problemų. Kadangi dalis loginių segmentų gali naudotis tik nedidele dalimi paslaugų, veikiančių kitame loginiame segmente arba ryšį galima užmegzti tik viena kryptimi, pavyzdžiui, iš pirmo segmento ryšys galimas į antrą, tačiau iš antro į pirmą – ne, galima imtis papildomų priemonių saugumo lygmeniui užtikrinti. Šiam tikslui pasiekti diegiami paketų filtrai. Paketai gali būti filtruojami pagal nustatytas filtravimo taisykles.

Prieigos kontrolės sąrašai nustatomi tinkle atsižvelgiant į šiuos kriterijus:

- Tinklo įrangos techninius parametrus ir funkcines savybes;

- Saugumo politikos reikalavimus dėl bendrų tinklo resursų panaudojimo ir vartotojų teisių;

- Bendrojo naudojimo resursų paskirstymo tinkle (atskirų segmentų ir pan.);

- Optimalumo, kuris apima tinklo resursų panaudojimą ir apkrovos vertinimą, taip pat palengvina tinklo administravimo funkcijas.

Todėl rekomenduotina sudaryti virtualiųjų ir fizinių sąsajų ir prieigos kontrolės sąrašų lenteles kiekvienam tinklo įrenginiui.

4.14 lentelė. Įdiegtų tinkle prieigos kontrolės sąrašai

| Sąsaja | Pavadinimas tinklo konfigūracijoje | Prieigos sąrašo pavadinimas | IP adresai | Pastabos |

| VLAN102 | Vadovas | Vadovas-in

Vadovas-out | 192.168.10.0 | įeinančio ir

išeinančio srauto filtrai |

| VLAN103 | Buhalterija | Buhalterija-in

Buhalterija-out | 192.168.11.0 | įeinančio ir

išeinančio srauto filtrai |

| VLAN104 | Darbuotojai | Darbuotojai-in

Darbuotojai-out | 192.168.12.0 | įeinančio ir

išeinančio srauto filtrai |

| VLAN105 | WiFi | WiFi-in

WiFi-out | 192.168.13.0 | įeinančio ir

išeinančio srauto filtrai |

| VLAN108 | web | Web-in

Web-out | 192.168.16.10 | įeinančio ir

išeinančio srauto filtrai |

3.8 Įrangos nustatymai

K1 komutatoriaus nustatymai:

Current configuration : 1178 bytes

!

version 12.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname „K1”

!

!

spanning-tree mode pvst

!

interface FastEthernet0/1

switchport mode trunk

!

interface FastEthernet0/2

switchport access vlan 102

!

interface FastEthernet0/3

switchport access vlan 103

!

interface FastEthernet0/4

switchport access vlan 104

!

interface FastEthernet0/5

!

interface FastEthernet0/6

switchport access vlan 105

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet1/1

!

interface GigabitEthernet1/2

!

interface Vlan1

no ip address

shutdown

!

!

line con 0

!

line vty 0 4

login

line vty 5 15

login

!

!

end

K2 komutatoriaus nustatymai:

Current configuration : 1136 bytes

!

version 12.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname K2

!

!

spanning-tree mode pvst

!

interface FastEthernet0/1

switchport access vlan 107

!

interface FastEthernet0/2

switchport mode trunk

!

interface FastEthernet0/3

switchport access vlan 106

!

interface FastEthernet0/4

switchport access vlan 108

!

interface FastEthernet0/5

!

interface FastEthernet0/6

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet1/1

!

interface GigabitEthernet1/2

!

interface Vlan1

no ip address

shutdown

!

!

line con 0

!

line vty 0 4

login

line vty 5 15

login

!

!

end

maršrutizatoriaus nustatymai:

Current configuration : 2164 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname M1

!

!

!

!

!

!

!

!

!

!

!

!

!

spanning-tree mode pvst

!

!

!

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

!

interface FastEthernet0/0.1

encapsulation dot1Q 102

ip address 192.168.10.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/0.2

encapsulation dot1Q 103

ip address 192.168.11.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/0.3

encapsulation dot1Q 104

ip address 192.168.13.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/0.4

encapsulation dot1Q 105

ip address 192.168.12.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/0.5

encapsulation dot1Q 106

ip address 192.168.17.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/0.6

encapsulation dot1Q 107

ip address 192.168.14.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/0.7

encapsulation dot1Q 108

ip address 192.168.16.1 255.255.255.0

ip nat inside

!

interface FastEthernet0/1

no ip address

duplex auto

speed auto

!

interface Serial0/3/0

ip address 87.182.199.253 255.255.255.252

ip access-group 30 in

ip nat outside

!

interface Serial0/3/1

no ip address

shutdown

!

interface Vlan1

no ip address

shutdown

!

!

ip nat inside source list 121 interface Serial0/3/0 overload

ip nat inside source static tcp 192.168.16.13 8080 87.182.199.254 80

ip nat inside source static tcp 192.168.16.12 143 87.182.199.254 143

ip nat inside source static tcp 192.168.16.11 53 87.182.199.254 53

ip classless

ip route 87.182.199.0 255.255.255.252 87.182.199.254

!

!

access-list 121 permit ip 192.168.12.0 0.0.0.255 any

access-list 121 permit ip 192.168.10.0 0.0.0.255 any

access-list 121 permit ip 192.168.11.0 0.0.0.255 any

access-list 121 permit ip 192.168.13.0 0.0.0.255 any

access-list 121 permit ip 192.168.17.0 0.0.0.255 any

access-list 121 permit ip 192.168.14.0 0.0.0.255 any

access-list 121 permit ip 192.168.16.0 0.0.0.255 any

access-list 30 deny 192.168.0.0 0.0.255.255

access-list 30 permit any

!

!

!

!

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

3.9 Projekto aktyvinės dalies simuliacija

Projekto aktyvinės dalies simuliacijoje pateikiu tik sudarytą schemą kompiuterių tinklo įrangai. Išviso tinklą sudarys 2 komutatoriai, bet prie vieno jungsis tik IP telefonai. Schemoje pateikti 4 VLAN (Vadovas, Buhalterija, Darbuotojai, WiFi) duomenų serveris, įrangos valdymas ir DMZ, kuriame yra DNS, pašto serveris ir WEB serveris. Dėl žinių trūkumo nepavyko atvaizduoti simuliacinės schemos su dviem interneto tiekėjais, todėl teko simuliuoti tik su vienu.

4.10 pav. Projekto aktyvinės dalies simuliacija

3.10 Įrangos ir medžiagų specifikacija

4.15 lentelė. Įrangos ir medžiagų specifikacija

4. Darbo sauga ir ekologija

Bendroji dalis

- Dirbti kompiuteriu gali asmuo nustatyta tvarka patikrinęs sveikatą, turintis atitinkamą paruošimą, elektros saugos pradinę kvalifikaciją, išklausęs įvadinį ir darbo vietoje saugos darbe instruktavimą ir supažindintas su Lietuvos higienos normų reikalavimais;

- Dirbantis kompiuterių privalo tikrintis sveikatą kartą per dvejus metus;

- Darbuotojas privalo laikytis vidaus darbo tvarkos taisyklių, saugoti savo ir nekenkti kitų darbuotojų sveikatai, mokėti saugiai dirbti, žinoti ir vykdyti saugos darbe norminių aktų reikalavimus;

- Darbuotojas privalo laikytis saugos darbe instrukcijų reikalavimų, nedirbti su netvarkingomis darbo priemonėmis, laikytis įrenginio eksploatavimo taisyklių, su kuriomis padalinio vadovo jis supažindinamas;

- Įvykus nelaimingam atsitikimui, būtina nukentėjusiajam nedelsiant suteikti pirmąją pagalbą. Dirbantysis kompiuteriu turi žinoti kaip suteikti pirmąją pagalbą. Reikalui esant, iškviesti greitąją pagalbą tel. 112;

- Nukentėjusiajam ar įvyki mačiusiam asmeniui nedelsiant pranešti padalinio vadovui ir iki tyrimo pradžios išsaugoti įvykio vietą tokią, kokia ji buvo nelaimingo atsitikimo metu, jei tai nekelia pavojaus žmonių sveikatai.

Pavojingi ir kenksmingi veiksniai

Pavojingi veiksniai:

- Judančios neuždengto kompiuterio dalys;

- Elektros srovė;

- Statinis elektros krūvis;

- Elektromagnetinis laukas.

Kenksmingi veiksniai

- Nepakankamas apšvietimas;

- Triukšmas.

Patalpos

- Patalpos, kuriose stovi kompiuteriai, turi būti šviesios. Paviršiai turi būti matiniai, kad nesusidarytų atspindžių. Draudžiama statyti kompiuterius rūsiuose, belangėse patalpose;

- Vienam darbuotojui turi būti skirta ne mažiau kaip 6m2 ir ne mažiau kaip 19,5m3;

- Patalpose rekomenduojama antistatinė grindų danga;

- Patalpos turi būti nuolat vėdinamos.

Mikroklimatas darbo vietoje turi atitikti sanitarinės normos reikalavimus:

- Šaltuoju metų periodu patalpų oro temperatūra turi būti 18 – 23°C, santykinis drėgnumas 40 – 60%, oro judėjimo neturi viršyti 0,15m/s;

- Šiltuoju metų periodu oro temperatūra turi būti 22 – 27°C, santykinis drėgnumas 40 – 60%, oro judėjimo neturi viršyti O,2m/s.

Apšvietimas

- Patalpų apšvietimas turi būti mišrus;

- Natūralus apšvietimas turi būti šoninis, optimali langų orientacija -į šiaurę;

- Dirbtinis apšvietimas turi būti kombinuotas (bendras ir vietinis). Bendram apšvietimui turi būti naudojami atspindėtos ar išsklaidytos šviesos šviestuvai;

- Darbo paviršių apšviestumas, esant vietiniam apšvietimui turi būti ne mažesnis kaip 3001x, esant kombinuotam apšvietimui -ne mažesnis kaip 7001x, o atliekant ypač tikslius darbus gali būti 1OOO1x;

- Gamybinėse patalpose, kuriose dirbama nepertraukiamu režimu, turi būti numatytas avarinis apšvietimas;

- Darbo vieta turi būti apšviesta tolygiai, ant ekrano neturi būti akinančių blyksnių.

Triukšmas ir vibracija

- Įranga ir aparatūra, kurią eksploatuojant kyla triukšmas ir vibracija, turi būti montuojama ant specialių pakylų su amortizuojančiomis tarpinėmis;

- Patalpų apdailai turi būti naudojamos garsą sugeriančios medžiagos;

- Kompiuterių salėse, kurių aukštis didesnis kaip 3,5m, prie lubų rekomenduotini kabamieji garso slopintuvai.

Reikalavimai darbo vietai

- Atstumas nuo dirbančiojo iki kito monitoriaus turi būti ne mažesnis kaip 1,5rn;

- Kai kompiuteriai sustatomi dvejomis eilėmis, atstumas tarp eilių turi būti ne mažesnis kaip 1,2m;

- Atstumas nuo galinės sienos, kurioje yra durys, iki darbo stalo turi būti ne mažesnis kaip 1,2m;

- Draudžiama išdėstyti monitorius ekranais vienas prieš kitą;

- Atstumas nuo darbuotojo akių iki ekrano turi būti 40 – 80cm;

- Kėdė turi būti su pakėlimo ir pasukimo mechanizmu, leidžiančiu keisti kėdės aukštį bei atlošo atlenkimo kampą.

Darbo ir poilsio režimas

- Dirbančiųjų su kompiuteriais racionalus darbo ir poilsio režimas turi būti organizuojamas, atsižvelgiant į jų psichofiziologinę apkrovą, organizmo sistemų funkcinės būklės ir darbingumo dinamiką;

- Dirbančiųjų su kompiuteriais darbo režimas reglamentuoja būtinas pertraukas tarp darbo valandų. Dirbant 8 val. darbo dieną, pietų pertrauka yra pagrindinė ir dar dvi papildomos po 1O min. trukmės pertraukos: pirmoji – po 3 val. nuo darbo pradžios ir antroji – likus 2 val. iki darbo pabaigos. Įvedinėjant duomenis, redaguojant programas, skaitant informaciją iš ekrano, nepertraukiamo darbo su kompiuteriais trukmė turi būti ne ilgesnė kaip 4 val., darant po kiekvienos darbo valandos 1O min., o po dviejų darbo valandų – 15 min. pertrauką;

- Apdorojamų simbolių (ženklų) skaičius turi būti ne didesnis kaip 30000 per 4 darbo valandas;

- Nuovargiui ir įtampai sumažinti pertraukų metu ir pasibaigus darbui rekomenduojama atlikinėti specialius fizinius pratimus;

- Nervinei, psichinei, regos ir raumenų įtampai sumažinti būtinos poilsio ir psichologinės iškrovos pertraukos. Reikalingi poilsio kambariai, kurie įrengiami ne toliau kaip 75 m. nuo darbo patalpų;

- Būtina tolygiai paskirstyti darbuotojų darbo krūvį, racionaliai derinti darbą pagal veiklos pobūdį. Naktinės pamainos metu neatlikinėti užduočių, susijusių su sudėtingais ir atsakingais veiksmais.

Darbuotojo veiksmai prieš darbo pradžią

- Pašalinti visus nereikalingus darbui daiktus;

- Reikalingas darbo priemones, dokumentus sudėti tvarkingai;

- Patikrinti kabelių tvarkingumą, įžeminimo patikimumą;

- Įsitikinti ar uždarytos visos apsauginės durelės ir dangčiai. Draudžiama eksploatuoti kompiuterį, jei nuimtas bet kuris įrenginio gaubtas, nepatikimas įžeminimas;

- Įsitikinti ar nesijaučia elektros poveikis prisilietus prie kompiuterio.

Darbuotojo veiksmai darbo metu

- Palaikyti darbo vietoje švarą ir tvarką;

- Neatitrukti savo ir kitų dėmesio pašalinėmis šnekomis ir darbais;

- Neatidarinėti įrengimų elektros skydelių, durelių, dangčių;

- Neliesti drėgnomis rankomis jungiklių, rozečių. Kompiuterį valyti sausu skudurėliu;

- Nedirbti kompiuterių jei prisilietus jaučiamas elektros poveikis.

- Nepalikti be priežiūros įjungto kompiuterio;

- Serverių darbo laikas, jų neišjungiant ištisą parą, turi būti suderintas su bendrovės vadovybe raštiškai.

Naudojantis spausdintuvu, būtina laikytis šių reikalavimų:

- Prieš pradedant spausdintuvo apžiūrą arba valymą, išjungti jį iš maitinimo tinklo;

- Prieš jungiant spausdintuvą prie kompiuterio, įsitikinti ar jis išjungtas iš maitinimo tinklo;

- Neišjungti spausdintuvo kol jis spausdina;

- Nelaikyti spausdintuvo saulės šviesoje, arti kaitinimo elementų, vandens;

- Pernešant į kitą vietą spausdintuvą laikyti vertikaliai;

- Nespausdinti spausdintuvu ant nestandartinio popieriaus formato;

- Nedelsiant išjungti spausdintuvą, jei pasirodo dūmai, jei netvarkingai spausdina, sušlampa;

- Pastebėjus darbo metu kompiuterio gedimus, netvarkingus kabelius, elektros rozetes nutraukti darbą ir pranešti padalinio vadovui;

- Sugedus elektros instaliacijai (neveikia, kibirkščiuoja rozetė, jungtukas), pajutus svylančių laidų kvapą, pastebėjus, kad kaista elektros laidai, būtina išjungti visus įrenginius iš maitinimo tinklo ir iškviesti elektriką;

- Dirbant kompiuterių, svarbu laikytis racionalaus darbo ir poilsio režimo.

Darbuotojo veiksmai ypatingais (avariniais) atvejais

- Pastebėjus galimą grėsmę būtina apie pavojų paskelbti kitiems darbuotojams ir imtis priemonių susidariusiems padariniams likviduoti;

- Atsitiktinai prisilietus darbuotojui prie elementų su elektros srove kuo skubiau laisvinti nuo elektros poveikio, pačiam prisilaikant visų atsargumo priemonių. Patogiai paguldžius patikrinti pulsą, kvėpavimą, suteikti pirmąją pagalbą, pranešti vadovybei, iškviesti medicinos tarnybą;

- Pastebėjus gaisro požymius išjungti visas energetines komunikacijas, pranešti vadovybei ir kartu su kitais darbuotojais turimomis gesinimo priemonėmis likviduoti užsidegimo židinį.

Darbuotojo veiksmai baigus darbą

- Sutvarkyti darbo vietą, surinkti naudotus valymui skudurėlius į specialią uždarą dėžę, o plovimo skysčio atliekas į sandarią talpą;

- Surinkti, išvalyti ir sudėti į skirtą vietą įrankius, instrumentus ir matavimo prietaisus;

- Nusiplauti rankas, o įvykdžius litavimo darbus prieš tai neutralizuoti jas 1 % acto rūgšties tirpalu;

- Apie pastebėtus darbo metu trūkumus informuoti vadovybę.

5. Darbo rezultatas ir jų aptarimas. Išvados ir rekomendacijos

Šiame darbe suprojektavau ir pristačiau įmonės UAB „GroupSolutions“ tinklą. Įmonės patalpose sudarytos 32 darbo vietos, papildomai dar 7 darbo vietos – rezervavimui, jei įmonėje atsiras naujų darbuotojų. Tinkle yra įdiegta Cisco įranga, tai yra 2 Cisco komutatoriai ir 2 Cisco skirstytuvai (1 skirstytuvas rezervavimui, taip įmonė bus apsaugota ir turės internetą jeigu su vienu iš dviejų interneto tiekėjų kils problemos interneto tiekime). Visas tinklas sujungtas UTP 6 kategorijos kabeliu. Kiekviena darbo vieta turi po 2 RJ-45 lizdus, į vieną iš lizdų bus jungiamas kompiuteris, į kitą – IP telefonas, nes įmonė neturi TDM PBX įrangos, buvo projektuojamas naujas telekomunikacinis ir kompiuterinis tinklas.

Darant šį darbą reikėjo ieškoti daug ir plačiai informacijos internetiniuose puslapiuose apie visą įrangą, tai nėra lengva, nes dabar kiekviena įmonė konkuruoja ir gali pasiūlyti daug įvairių variantų, buvo sunku atsirinkti tinklui tinkančią įrangą. Tačiau atliktas sunkus darbas davė daug pliusų, išmokau ieškoti ir pasirinkti tinkamą įrangą, sužinojau kaip yra kuriami tokio tipo projektai jeigu įmonės tinklas modernizuojamas ar kuriamas nuo pagrindų.

Šiame straipsnyje demonstruoju kelias kompetencijas, tai:

- Kompiuterinės technikos parinkimas, diegimas ir atnaujinimas.

Šią kompetenciją pasirinkau visos aktyvinės dalies įrangos parinkime

- Kompiuterių tinklo priežiūra.

Šią kompetenciją pademonstravau pasirinkdamas tinklo saugumo strategiją, projektuojant sandaros schemą ir skaičiuojant reikalingą srautą.

- Inžinierinė grafika.

Tai buvo visi mano brėžiniai, kurie parengti naudojantis programas AutoCAD ir Microsoft Office VISIO.

- Kompiuterių tinklų administravimas.

Tai mano suprojektuoto tinklo priežiūra: saugumas, nustatymai, srauto parinkimas.

Gali būti aktualios buhalterinės paslaugos